Mitte Mai ist ein IT-Sicherheitsvorfall bekannt geworden, der eine Vielzahl von HPC-Systemen weltweit betraf. Erst nach einigen Wochen konnten die Systeme den Nutzern erneut zur Verfügung gestellt werden, oft mit deutlichen Einschränkungen. Die beiden Hochleistungsrechner bwUniCluster 2.0 (Tier-3) und ForHLR II (Tier-2) am KIT wurden Mitte Juni wieder für den Nutzerbetrieb freigegeben. In der föderativ abgestimmten ersten von insgesamt drei Phasen der Wiederinbetriebnahme war u.a. die Verwendung von SSH-Keys unterbunden. Dies bedeutete insbesondere für das Tier-2-System eine massive Einschränkung des wissenschaftlichen Betriebs, da die HPC-Systeme nicht mehr automatisiert in wissenschaftliche Workflows eingebunden werden konnten.

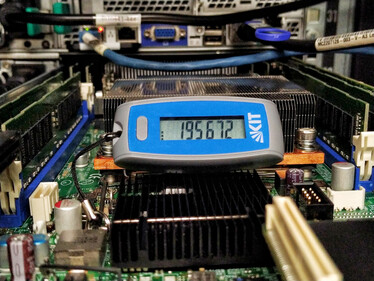

Innerhalb von wenigen Wochen ist es dem SCC nun gelungen, eine 2-Faktor-Authentifizierung (2FA) für alle HPC-Systeme mit zeitbasierten Einmalpasswörtern (TOTP) einzuführen. Für die Generierung der Einmalpasswörter können sogenannte Hardware- oder Software-Tokens verwendet werden. Beschäftigte des KIT erhalten im Rahmen ihres Dienstverhältnisses ein Hardware-Token für den Zugriff auf kritische Dienste wie das SAP-Portal oder das Campus-Management (www.scc.kit.edu/dienste/2fa.php). Diese können auch für den Zugriff auf die HPC-Systeme genutzt werden. Nutzern anderer Standorte steht ein breites Angebot an Lösungen für Software-Tokens zur Verfügung, darunter Apps für Mobilgeräte. Die Registrierung und Verwaltung der Token erfolgt über das Portal des föderativen Identitätsmanagementsystems bwIDM.

In Kombination mit der 2FA ist auch die Nutzung von SSH-Keys wieder möglich. Diese müssen ebenfalls über bwIDM verwaltet werden. Bei den SSH-Keys erfolgt eine Unterscheidung zwischen Schlüsseln für interaktive Nutzung und solchen für die Automatisierung von Workflows (sog. kommandobezogene Keys). Für eine interaktive Nutzung registrierte SSH-Keys erlauben die Ausführung beliebiger Kommandos und erfordern eine zusätzliche Authentifizierung mit einem zeitbasierten Einmalpasswort als zweitem Faktor. Die Eingabe des zweiten Faktors ist maximal ein Mal pro Stunde nötig. Kommandobezogene SSH-Keys sind ohne 2FA und damit automatisiert nutzbar. Allerdings müssen diese auf ein einzelnes Kommando eingeschränkt sein und vom HPC-Betriebsteam freigegeben werden.

Weitere Betreiber aus dem bwHPC-Verbund planen die Einführung der 2-Faktor-Authentifizierung auf Basis der für das bwIDM neu entwickelten Komponenten. Der Quellcode steht Interessierten unter einer Open-Source-Lizenz zur Verfügung.

Detaillierte Informationen zur 2-Faktor-Authentifizierung im HPC-Bereich finden sich in den Nutzerdokumentationen des ForHLR II und des bwUniCluster 2.0.