Inhaltsübersicht

sprungmarken_marker_13023

Geräte- und Datenträgerverschlüsselung

Der Einsatz geeigneter Verschlüsselungsverfahren in der digitalen Kommunikation und Speicherung bietet einen wirksamen Schutz vor fremdem Zugriff auf persönliche und schützenswerte Daten und Informationen, die auf Arbeitsplatzrechnern oder Datenträgern abgelegt sind. Deshalb wird sowohl für aktive Geräte (bspw. Notebooks, Smartphones, Tablets) als auch für externe Datenträger (bspw. USB-Sticks oder mobile Festplatten) die Verschlüsselung der zu schützenden Datenträger mit einem der unten genannten Verfahren empfohlen. Am KIT ist in diesem Zusammenhang auch die Richtlinie zum Umgang mit mobilen Geräten zu beachten [1].

Jedes Verschlüsselungsverfahren ist grundsätzlich nur so gut wie das verwendete Kennwort. Achten Sie darauf ein starkes Kennwort zu generieren. Außerdem kann es sein, dass in manchen Ländern die Verwendung von verschlüsselten Datenträgern illegal ist. Was bei Dienstreisen in Länder außerhalb Europas zu beachten ist, hat das KIT in einer Dienstreiseempfehlung veröffentlicht

Unten ist erläutert, wie die technischen Verfahren auf den Geräten einzusetzen und zu administrieren sind und welche Verfahren seitens SCC zentral unterstützt werden.

Microsoft Windows

Unter Windows empfehlen wir die Verwendung der integrierten Microsoft BitLocker Verschlüsselung. Mit BitLocker lassen sich sowohl interne als auch externe Datenträger (mit BitLocker To Go) verschlüsseln und die generierten Wiederherstellungsschlüssel sicher im zentralen Verzeichnisdienst (KIT-AD) hinterlegen. Diesen Schlüssel benötigt man beispielsweise, wenn die verschlüsselte Festplatte aus dem Gerät ausgebaut werden muss, um die Daten zu lesen.

Hinweise für OE-Admins und IT-Beauftragte

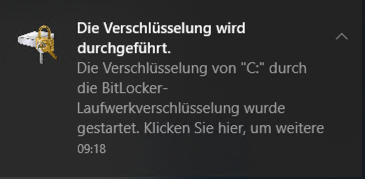

Der Administrator des Rechners kann die Verschlüsselung bei verwalteten Geräten über eine zentral bereitgestellte Konfiguration (s.u.) oder über die Systemsteuerung aktivieren. Der Nutzer des Rechners erkennt über eine Sprechblase des Systems [siehe Bild], dass die Verschlüsselung gestartet bzw. beendet wurde. Dieser Vorgang reduziert einmalig die Performance der Geräte: bei Geräten mit herkömmlichen Festplatten ist man für diese Zeit nicht mehr arbeitsfähig, bei Geräten mit SSD-Speicher wird der Nutzer dagegen nicht in seiner Arbeit beeinträchtigt.

BitLocker auf verwalteten Rechnern im KIT-AD

Für die automatische Konfiguration und Aktivierung von BitLocker auf Ihren Geräten finden Sie als OE-Admin in der Gruppenrichtlinienverwaltung des KIT-AD die Gruppenrichtlinie SCC-BitLocker_enabled. Diese können Sie sich kopieren, umbenennen und bedarfsgerecht anpassen.

Bei Anwendung dieser Gruppenrichtlinie wird das Betriebssystem-Volume verschlüsselt und der generierte Wiederherstellungsschlüssel im Computerobjekt des KIT-AD gespeichert. Mit der oben genannten GPO wird Bitlocker auch dann wieder eingeschaltet, wenn ein lokaler Administrator die Laufwerksverschlüsselung deaktiviert hat.

Wichtig: Die BitLocker-Verschlüsselung wird durch ein Startskript gestartet, weshalb das Gerät einmal am LAN booten muss, um dieses Skript zu bekommen.

BitLocker auf nicht-verwalteten (stand-alone) Rechnern

Bitte prüfen Sie, ob es zwingende Gründe gibt, das Gerät nicht in den zentralen Verzeichnisdienst (KIT Active Directory) des KIT aufzunehmen. Das KIT-AD bietet den Betreibern der Rechner neben weiteren Vorteilen die automatische Schlüsselverwahrung. Wird die lokale Konfiguration der BitLocker-Laufwerkverschlüsselung genutzt, ist der Betreiber des Rechners komplett eigenverantwortlich für die Schlüsselverwahrung. Wir empfehlen, den Wiederherstellungsschlüssel auszudrucken und an einem sicheren Ort, beispielsweise in einem Tresor, aufzubewahren.

Weitere Informationen

Für weitere Informationen zu BitLocker empfehlen wir folgende Artikel:

Andere Betriebssysteme

Linux

Man kann – entsprechende Expertise und Zeit vorausgesetzt – ein existierendes Linuxsystem verschlüsseln. Im Allgemeinen ist aber davon abzuraten. Verschlüsselung gibt's also am Besten, indem man die bei der Installation anschaltet. Das macht jeder Systeminstaller auf seine Weise; deswegen verweisen wir hier auf die Dokumentation der jeweiligen genutzten Linux-Distribution.

macOS

macOS bringt FileVault 2 mit, damit kann man auch nachträglich noch die Datenträger verschlüsseln.

Anleitung von Apple: support.apple.com/en-us/HT204837

Recovery-Key (bspw. zur Hinterlegung beim ITB) erzeugen: support.apple.com/en-us/HT202385

Android / iOS

Die Verschlüsselung bei Smartphones ist sowohl bei iOS-Geröten (iPhones) als auch bei Android-Geräten mit einer Version größer als Version 6 durch das Aktivieren eines Sperrcodes gegeben. Android-Geräte mit der Version 6 und kleiner müssten über das Einstellungs-Menü zur Gerätesicherheit manuell verschlüsselt werden.

Open Source Verschlüsselungssoftware

Zur Verschlüsselung von beliebigen Datenträgern und Dateien kann plattformübergreifend die Open Source Software VeraCrypt verwendet werden. Die Freeware VeraCrypt kann verschlüsselte Container erstellen sowie Festplatte, SSD, USB-Stick und SD-Karte verschlüsseln. Die Bedienung von VeraCrypt ähnelt der von TrueCrypt, denn die Software zur Verschlüsselung nutzt Teile des Codes von TrueCrypt 7.1a. Zudem gibt es mit VeraCrypt Portable eine portable Version, die nicht installiert werden muss.

Weitere Informationen unter: www.heise.de/download/product/veracrypt-95747